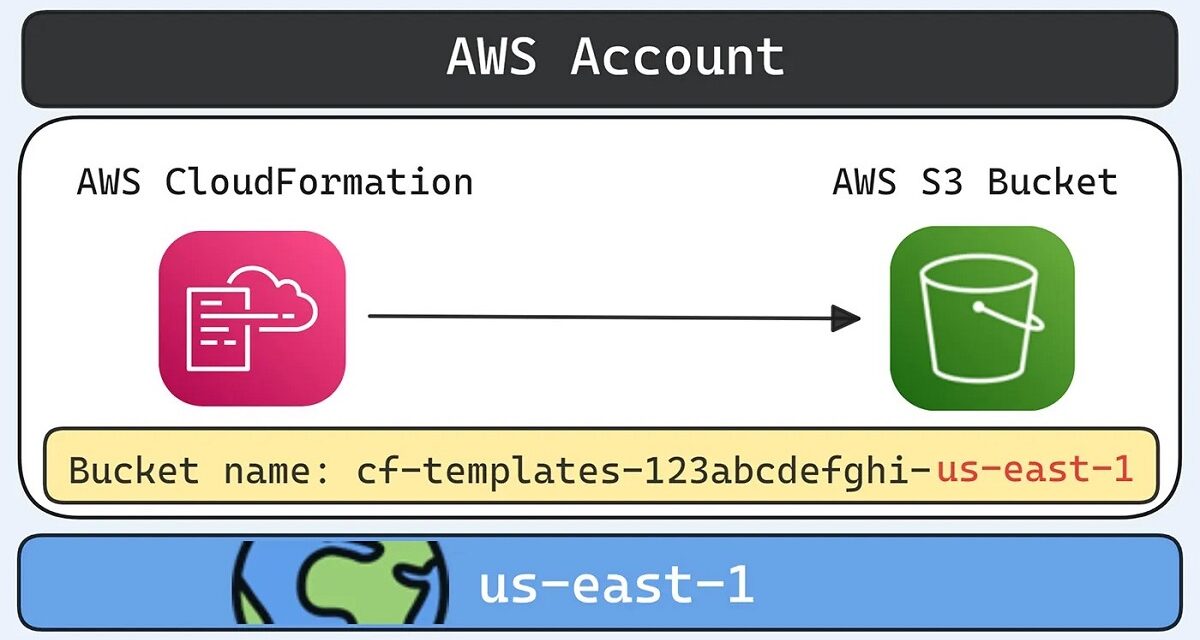

Beispiel für einen von CloudFormation erstellten Bucket in der Region us-east-1.©Aqua Security

Die neue Angriffstechnik „Shadow Resources“ nutzte erfolgreich zahlreiche Schwachstellen in AWS-Diensten aus. Die Technik kann in einigen Szenarien oder bei anderen Diensten, Produkten oder Open-Source-Projekten weiterhin vorkommen, die vorhersehbare Benennungsmuster verwenden.

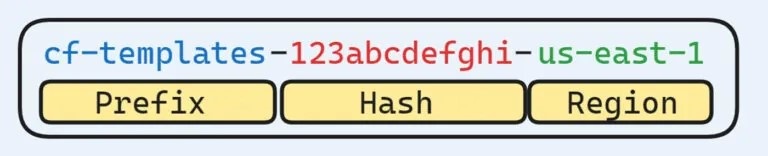

Aqua Security, der Pionier im Bereich Cloud Native Security, stellt eine neue Studie vor, die den neuen gefährlichen Angriffsvektor „Shadow Resources“ im Detail beschreibt. Aqua Securitys Team Nautilus stieß bei der Verwendung von AWS CloudFormation auf die Sicherheitslücke. Dabei stellte das Team fest, dass AWS automatisch einen neuen Bucket mit demselben Namen erstellt, wenn der Dienst erstmalig in der AWS-Management-Konsole in einer neuen Region verwendet wird. Da ihn Benutzer nicht erstellt haben, wissen sie in der Regel nicht, dass dieser neue Bucket existiert, weshalb das Team Nautilus den Angriffsvektor „Shadow Resources“ (Schattenressourcen) taufte. Als „Schattenressource“ sind solch automatisch generierten Buckets nach ihrer Erstellung anfällig für externe Angriffe.

Vorhersehbare Namensmuster machen S3-Buckets anfällig

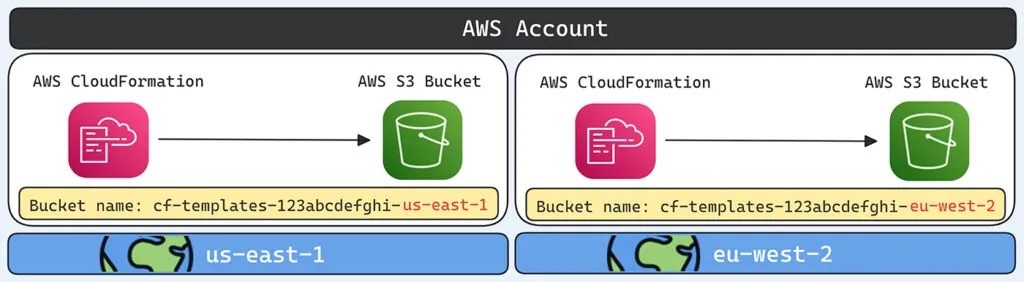

Nachdem Nautilus die Schwachstelle in AWS CloudFormation festgestellt hatte, weitete das Team seine Untersuchungen auf andere AWS-Dienste aus. Neben CloudFormation fand das Team dieselbe Schwachstelle auch in den Diensten Glue, EMR, SageMaker, ServiceCatalog und CodeStar. Zu den potenziellen Auswirkungen dieser Schwachstellen gehören Remote Code Execution (RCE), die Übernahme des gesamten Dienstes durch den Benutzer, die Manipulation von KI-Modulen, die Offenlegung sensibler Daten, die Datenexfiltration und Denial-of-Service. AWS bestätigte die Ergebnisse der Untersuchung, hat bereits umgehend reagiert und die Schwachstellen behoben. Die neue Angriffstechnik kann jedoch in einigen Szenarien oder bei anderen Diensten, Produkten oder Open-Source-Projekten, die vorhersehbare Benennungsmuster verwenden, weiterhin vorkommen. Denn Angreifer können den Namen eines S3-Buckets erraten, indem sie einem vorhersehbaren Namensmuster folgen, einen neuen bösartigen Bucket in einer anderen Region erstellen und darauf warten, dass jemand den von Angreifern kontrollierten S3-Bucket verwendet. So können die Angreifer Code ausführen, Daten manipulieren und stehlen und die vollständige Kontrolle über das Konto des Benutzers ohne dessen Wissen erlangen.

„Bucket-Monopoly“ – Angreifer richten Buckets in ungenutzten AWS-Regionen ein

Bei weiteren Untersuchungen, wie Angreifer Buckets mit der neuen Methode ausnutzen können, entdeckte das Nautilus-Team eine Variante des Angriff-Vektors, den es „Bucket-Monopoly“ nannte. Bei dieser Technik richten Angreifer Buckets in allen ungenutzten AWS-Regionen ein, was die Erfolgsquote der Angreifer dramatisch erhöht. Diese Methode ist besonders für Open-Source-Projekte und unentdeckte verwundbare Komponenten relevant.

„S3-Buckets werden im Allgemeinen für ihre einfache Bereitstellung gelobt,“ sagt Yakir Kadkoda, Lead Researcher bei Aqua Security. „Die Vorhersagbarkeit der S3-Namen öffnet böswilligen Angriffen jedoch Tür und Tor. Unsere Untersuchung zeigt, wie wichtig es ist, sorgfältig zu sein und Kontrollpunkte einzurichten, um Benutzer zu warnen, wenn ein Bucket-Name bereits verwendet wird. Dies ermöglicht Benutzern, ihre eigenen Bucket-Namen zu erstellen, und erschwert es einem potenziellen Angreifer bösartige Versionen von Buckets vorherzusagen und zu erstellen.“

Aqua Security hat die Untersuchung zu „Shadow Ressources“ in einem detaillierten Blog-Beitrag zusammengefasst. Diesen finden Sie hier: https://www.aquasec.com/blog/bucket-monopoly-breaching-aws-accounts-through-shadow-resources/.

Disclaimer:

„Für den oben stehenden Beitrag sowie für das angezeigte Bild- und Tonmaterial ist allein der jeweils angegebene Nutzer verantwortlich. Eine inhaltliche Kontrolle des Beitrags seitens der Seitenbetreiberin erfolgt weder vor noch nach der Veröffentlichung. Die Seitenbetreiberin macht sich den Inhalt insbesondere nicht zu eigen.“