Foto: The Walker Group/Pixabay

Ab dem 17. Januar 2025 findet der Digital Operational Resilience Act (DORA) der EU Anwendung. Ziel von DORA ist es, die IT-Sicherheit von Finanzunternehmen wie Banken, Versicherungen und Investmentfirmen zu stärken und sicherzustellen, dass die betroffenen Unternehmen in Europa in der Lage sind, im Fall einer schwerwiegenden Betriebsstörung resilient zu bleiben. Backup, Recovery und Datensicherheit stehen für Finanzdienstleister auf der Agenda. Denn sie sind Kriterien, um die Vorgaben von DORA einhalten zu können.

DORA harmonisiert die Vorschriften zur operativen Resilienz für 20 verschiedene Arten von Finanzunternehmen und Informations- und Kommunikationsdienstleistern (IKT). Dazu gehören unter anderem Kredit- und Zahlungsinstitute, Investmentfirmen, Anbieter von Krypto-Assets, Organisationen im Versicherungs- und Altersvorsorgesektor und sogar Crowdfunding-Dienste.

DORA zielt darauf ab, ein hohes gemeinsames Niveau an digitaler operativer Resilienz zu erreichen, Cyber-Bedrohungen abzuschwächen und widerstandsfähige Operationen im gesamten EU-Finanzsektor sicherzustellen. Viele der Forderungen im Gesetzestext verlangen nach einer effizienten Datensicherheit und Datensicherung.

Datensicherheit und Datensicherung sind Themen für DORA

Und diese Forderungen sind ganz konkret und werden im Text auch durchaus wörtlich durchexerziert. So verlangt DORA etwa im Artikel 9, 3 c) von Finanzunternehmen den Einsatz von Lösungen, die „dem Mangel an Verfügbarkeit, der Beeinträchtigung der Authentizität und Integrität, den Verletzungen der Vertraulichkeit und dem Verlust von Daten vorbeugen.“ Artikel 10 verlangt die Fähigkeit, Anomalien zu erkennen – das schließt in der Praxis auch Anomalien in Backup-Daten ein. Solch auffällige Verhaltensweisen von Backups sind möglicherweise nicht nur ein Hinweis auf fehlerhaft verlaufende Sicherungen, sondern unter Umständen auch auf Angriffe. Denn Hacker suchen den Zugriff auf Backup-Volumen, in denen Daten gebündelt verfügbar sind und deren Verfügbarkeit oft der einzige Weg ist, eine Lösegeldzahlung im Falle einer Ransomware-Erpressung zu umgehen. Artikel 11 – „Richtlinie und Verfahren zum Backup sowie Verfahren und Methoden zur Wiedergewinnung und Wiederherstellung“ – fordert, Ablaufpläne bei unterbrochener Verfügbarkeit von Daten und Systemen zu definieren und regelmäßig zu testen. Dafür sollen Unternehmen auch Testszenarien für Angriffe auf redundante Kapazitäten, Backups und Systeme in ihre Testpläne aufnehmen. Artikel 12 bietet ein umfängliches Pflichtenheft allgemeiner Richtlinien zu Backup und Wiederherstellung.

IT-Verantwortlichen, die diese Vorgaben erfüllen wollen, empfiehlt sich nicht nur die Suche nach geeigneten Technologien, sondern auch fachjuristischer Rat.

Eine KI-gestützte Cloud-Backup- und Cyber-Resilience-Plattform kann Unternehmen bei der Einhaltung von DORA unterstützen:

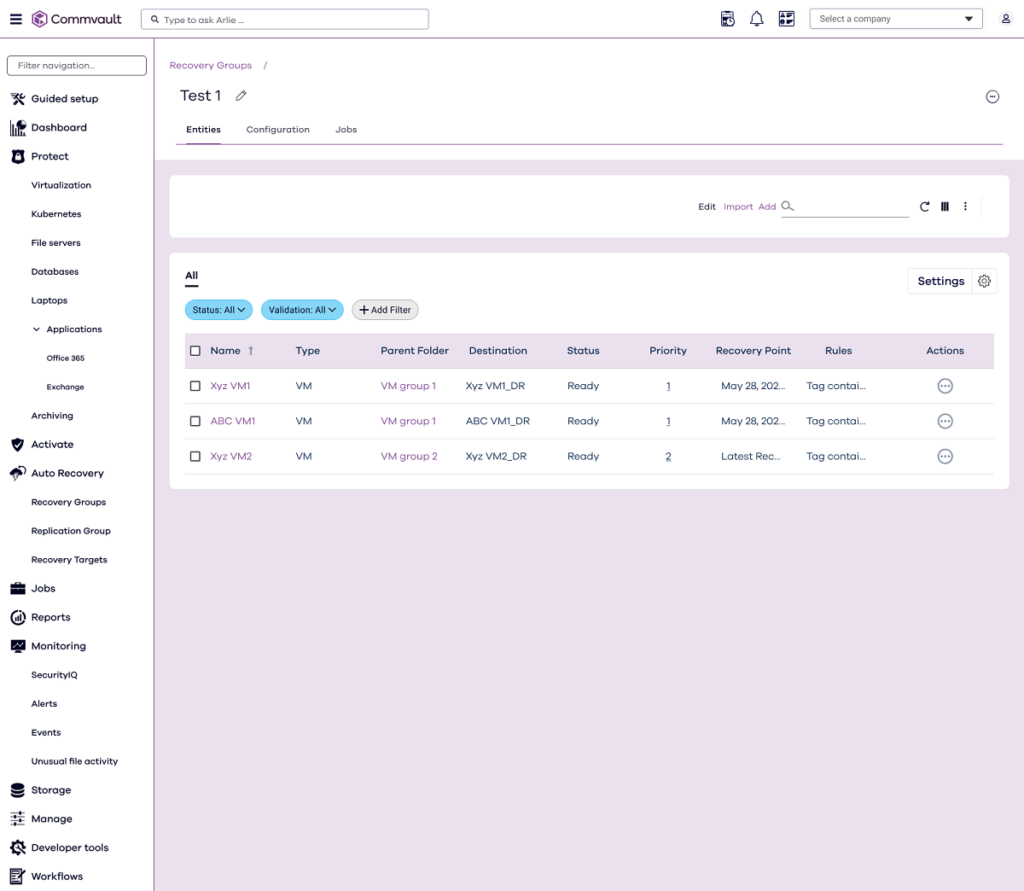

• Für Tests der Cyber-Recovery-Pläne und einen sauberen Ort zur Wiederherstellung nach einem Angriff sollte die Plattform über eine Cleanroom-Recovery-Lösung verfügen, gepaart mit einer automatisierten Disaster- und Cyber-Recovery, um Finanzunternehmen bei der raschen Bewältigung potenzieller Unterbrechungen zu unterstützen.

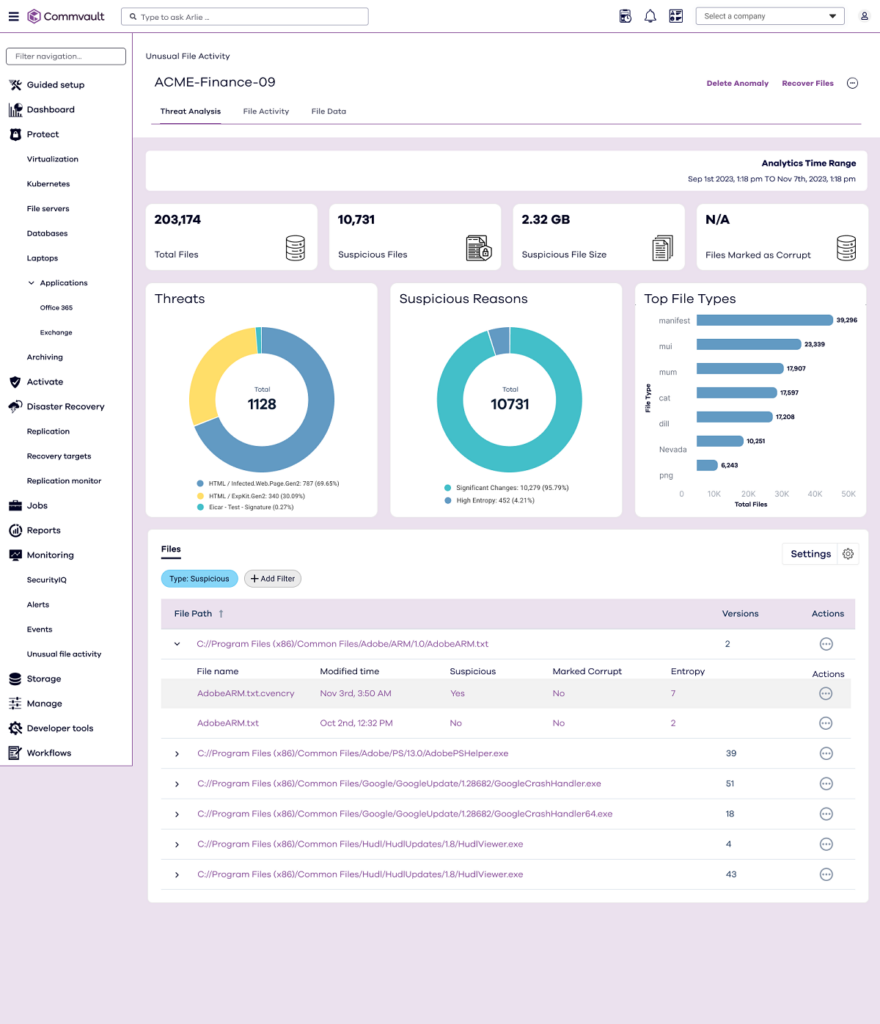

• Eine Cyber-Resilienz-Lösung sollte eine Risikoanalyse ermöglichen, um sensible Dateien zu identifizieren, zu überwachen und Risiken zu minimieren sowie einen Threat Scan und eine proaktive Anomalie-Erkennung, um verdächtige Vorgänge in Workloads sofort zu entdecken und darauf zu reagieren.

• Für die Berichterstattung über IKT-bezogene Vorfälle, wie in den Artikeln 17 bis 23 beschrieben, sollte die Plattform alle Vorfälle und signifikanten Cyber-Bedrohungen aufzeichnen und relevante Protokollierungsinformationen über Backups und ungewöhnliche Aktivitäten an die Sicherheitsabteilung senden. Um die Berichterstattung über Vorfälle zu rationalisieren und Frühwarnindikatoren und Informationen zu liefern, die die Schnelligkeit und Qualität der Reaktion verbessern, sollte die Lösung zudem mit SIEM-Tools und -Konnektoren integrierbar sein.

• Zur Unterstützung umfassender digitaler operativer Belastbarkeitstests, wie sie in den Artikeln 24 bis 27 beschrieben sind, sollte die Lösung Netzwerksicherheitsbewertungen bieten, indem sie Erkenntnisse durch Threat Deception im Netzwerk sowie mithilfe einer Cleanroom-Recovery-Lösung für regelmäßige Tests und Cyber-Forensik sammelt.

• Um das in den Artikeln 28 bis 30 beschriebene Risiko von IKT-Drittanbietern zu managen, sollte die Plattform zudem die Migration von Workloads zwischen Cloud- und On-Premises-Umgebungen orchestrieren können. Dies trägt zur Kontinuität der IKT-Dienste bei, selbst bei Unterbrechungen durch Drittanbieter. Frühwarnfunktionen sollten Sicherheitsteams darüber hinaus bei der Erkennung potenzieller Angriffe auf die Lieferkette oder verdächtiger Aktivitäten unterstützen, die von IKT-Drittanbietern ausgehen können.

• Wichtig ist auch die Unveränderlichkeit der Backups – deren Authentizität und Integrität. Isolierte Backups – etwa durch Airgap-Technologien – sorgen dafür, dass Angreifer Sicherungen nicht manipulieren oder korrumpieren können.

Notwendige Schritte, um die Vorschriften einzuhalten

Um solche Vorgaben zu erfüllen, müssen Unternehmen aber auch ihre IT-Abläufe und IT-Sicherheit organisieren. Im Folgenden finden sich fünf grundlegende Punkte für den notwendigen Kulturwandel, um sich für DORA zu wappnen:

1. Abteilungsübergreifende Zusammenarbeit: Führungskräfte, Experten und Stakeholder aus Bereichen wie IT, Cybersicherheit, Compliance, Risiko und Recht gehören an einen Tisch, um das für eine erfolgreiche Strategieentwicklung erforderliche Maß an Zusammenarbeit zu gewährleisten.

2. Unterstützung der Führungsebene: Im Idealfall versteht und unterstützt die oberste Führungsebene die Relevanz und Bedeutung von DORA schon seit langem. Dies kann einen entscheidenden Unterschied hinsichtlich der angewandten Befugnisse, Ressourcen und Dringlichkeit machen, um Compliance-Verstöße und damit verbundene potenziell hohe Bußgelder zu vermeiden.

3. Bewertung aktueller Prozesse, Fähigkeiten und potenzieller Schwachstellen: Es ist entscheidend, etwaige Lücken zwischen den aktuellen Sicherheits- und Resilienz-Fähigkeiten des Unternehmens und den von DORA festgelegten Anforderungen frühzeitig zu erkennen, um Defizite proaktiv und rechtzeitig zu beheben.

4. Klare Resilienzziele: Herzstück einer jeden wirksamen Sicherheits- und Resilienzstrategie sind klare, umsetzbare Ziele. DORA wird die Wirksamkeit dieser Ziele in den Vordergrund rücken und Unternehmen dazu veranlassen, sie ständig zu überprüfen. Dies ermöglicht es den Teams auch, Prioritäten für die Compliance zu setzen und sicherzustellen, dass die Investitionen in die Cybersicherheit und -Resilienz so früh wie möglich mit DORA in Einklang gebracht werden.

5. Überwachung der Vorschriften: Es ist wahrscheinlich, dass die EU-Behörden DORA im Laufe der Zeit anpassen werden, um sicherzustellen, dass die Verordnung für das dynamische Ökosystem, das sie schützen soll, vollständig relevant bleibt. Daher sollten Unternehmen einen Prozess einrichten, der gewährleistet, dass sie über alle Entwicklungen auf dem Laufenden bleiben und neue Anforderungen entsprechend integrieren.

In einem Umfeld, in dem Vorschriften zunehmend die Richtung der Cybersicherheitsstrategie bestimmen, ist es wichtig, dass Unternehmen ihren Compliance-Ansatz allgemein verbessern. Unternehmen, die sich jetzt auf DORA vorbereiten, vermeiden nicht nur das Risiko hoher Bußgelder, sondern stärken auch ihre Cyberresilienz gegen eine wachsende Bedrohungslandschaft. Diese Vorgaben zu ignorieren ist keine Option. Verstöße können je nach Schwere des Falles zu Strafen von bis zu zwei Prozent des weltweiten Jahresumsatzes führen. Das Beispiel DSGVO hat gezeigt, dass die EU-Regulierungsbehörden auf lange Sicht Regeln durchsetzen wollen: Seit 2018 wurden mehr als vier Milliarden Euro gegen Unternehmen verhängt, die gegen die DSGVO verstoßen haben.

Uli Simon, Director Sales Engineering bei Commvault ©Commvault

Weitere Informationen unter www.commvault.com.

Disclaimer:

„Für den oben stehenden Beitrag sowie für das angezeigte Bild- und Tonmaterial ist allein der jeweils angegebene Nutzer verantwortlich. Eine inhaltliche Kontrolle des Beitrags seitens der Seitenbetreiberin erfolgt weder vor noch nach der Veröffentlichung. Die Seitenbetreiberin macht sich den Inhalt insbesondere nicht zu eigen.“